Date:

21 Dec 2023

Auteur:

PREO AG

Sur site vs. cloud

Pourquoi les risques liés à l'informatique dématérialisée sont presque toujours aussi des risques pour l'entreprise

Les solutions de cloud jouent un rôle central dans la transformation numérique de notre économie. Cependant, avec les grandes opportunités économiques que les nouvelles technologies basées sur le cloud ouvrent à de nombreuses entreprises, les risques augmentent aussi inévitablement, par exemple en raison du verrouillage des fournisseurs, de l'expansion du cloud ou des cyber-attaques à partir de ce dernier. Ce n'est pas une coïncidence si le baromètre des risques d'Allianz 2022 a identifié les deux risques commerciaux suivants comme étant les plus importants au niveau mondial : l’inquiétude concernant l'accès non autorisé aux données centrales et sensibles de l'entreprise et les restrictions opérationnelles, voire les temps d'arrêt, qui en résultent.

En outre, la Shadowserver Foundation signale actuellement près de 20 000 serveurs Microsoft Exchange sur l'internet public, dont plus de la moitié en Europe, qui ont atteint la fin de leur support, y compris Exchange 2007 (275 serveurs), 2010 (4062 serveurs) et 2013 (26298 serveurs). Cela crée des vulnérabilités critiques, notamment CVE-2021-26855, qui rendent ces serveurs vulnérables à l'exécution de code à distance. Les statistiques indiquent que de nombreuses entreprises et organisations n'ont toujours pas mis à jour leurs serveurs malgré la fin de l'assistance.

C'est pourquoi les experts en matière d'octroi de licences de l'OREP recommandent d'urgence de :

1. Vérifier tous les serveurs Microsoft Exchange et les mettre à jour si nécessaire.

2. Apporter immédiatement des correctifs aux systèmes vulnérables identifiés.

3. Si les mises à niveau ne sont plus possibles, passez à des versions plus récentes d'Exchange, en gardant à l'esprit que les licences d'occasion peuvent être une alternative rentable qui peut réduire de manière significative la charge sur le budget informatique.

Dans l'article suivant, nous montrons pourquoi les risques liés à l'informatique dématérialisée ne sont pas seulement des risques informatiques, mais aussi des risques commerciaux, ce qu'il faut prendre en compte pour gérer les facteurs de risque les plus importants et comment les entreprises peuvent tirer profit de l'intégration de logiciels d'occasion sur site.

Les principales menaces dans le cyberespace sont aussi des risques dans l'informatique dématérialisée

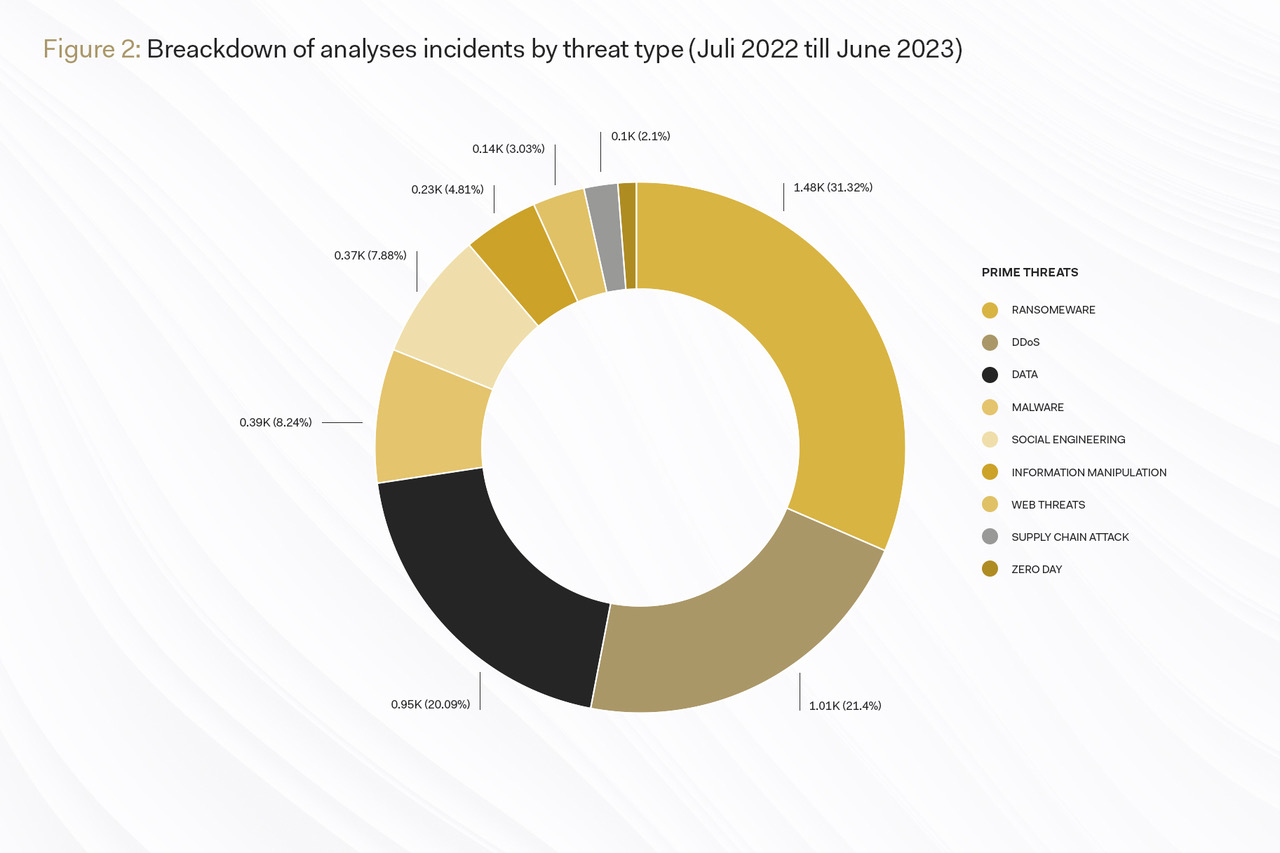

Si vous consultez le dernier rapport ENISA Threat Landscape 2023 publié par l'Agence européenne de cybersécurité, vous constaterez que parmi les menaces les plus importantes figurent celles qui représentent un risque correspondant pour le cloud. En décomposant les événements réels survenus entre juillet 2022 et juin 2023, il apparaît clairement que les deux menaces les plus courantes, les ransomwares et les menaces sur la disponibilité, représentent plus de 50 % du potentiel de risque.

La probabilité d'être victime d'une attaque par ransomware, où les données sont cryptées de manière criminelle, est donc la plus élevée en comparaison. De nombreuses attaques de ransomware ciblent les services de cloud et les sauvegardes de cloud.

La menace qui pèse sur la disponibilité et l'intégrité est également une cible fréquente des attaques, avec des tentatives de manipulation des données du cloud et donc de mise en péril de leur intégrité ou de surcharge des services du cloud (déni de service distribué, DDoS en abrégé) de telle sorte que la disponibilité est menacée, temporairement restreinte ou même complètement interrompue. Même les grands fournisseurs de services de cloud, comme Microsoft, ont déjà été confrontés à un tel scénario. Selon le géant de la technologie, la cause des pannes des portails web de cloud Azure, Outlook, OneDrive et MS Teams en juin 2023 était probablement une attaque DDoS par le groupe de pirates Storm-1359, également connu sous le nom d'Anonymous Soudan. En réponse, Microsoft a de nouveau relevé les normes de sécurité de ses services de cloud.

D'autres cyber risques qui menacent également l'informatique de cloud à tout moment sont les logiciels malveillants, lorsque les services de cloud sont utilisés à mauvais escient pour stocker et distribuer des logiciels malveillants, et les attaques de la chaîne d'approvisionnement, c'est-à-dire les attaques de la chaîne d'approvisionnement de cloud où plusieurs fournisseurs de services fournissent des composants individuels pour un service de cloud.

Identifier et gérer activement les risques liés à l'informatique dématérialisée

Cependant, l'évaluation des risques pour l'entreprise lors de l'utilisation de services cloud ne se limite pas uniquement à la défense contre les menaces externes. La gestion complète des risques liés à l'informatique en cloud englobe également les aspects de conformité et les réglementations en matière de sécurité informatique ayant une incidence directe sur l'informatique en cloud.

En ce qui concerne la conformité, il est particulièrement important de déterminer qui est responsable et d'agir en conséquence. En ce qui concerne la protection des données conformément au Règlement général sur la protection des données (RGPD), les services cloud sont généralement considérés comme des sous-traitants, ce qui signifie que l'utilisateur, en tant que client, est responsable de s'assurer que le fournisseur respecte les normes de sécurité appropriées. Par conséquent, avant de conclure un accord de licence, il est essentiel de le vérifier attentivement et d'obtenir une preuve des normes sous la forme d'un traitement de données commandé.

En Allemagne, l'Office fédéral de la sécurité de l'information (BSI) a publié un ensemble de directives orientatives, régulièrement mis à jour en fonction des développements actuels. Le catalogue de critères C5 établit les exigences minimales pour garantir la sécurité de l'informatique dématérialisée* et s'adresse aux fournisseurs professionnels de services cloud, à leurs auditeurs et à leurs clients. Le catalogue C5 représente ainsi un outil essentiel pour choisir un fournisseur de services cloud approprié et, selon le BSI, constitue une base pratique pour une gestion efficace des risques au sein de l'entreprise.

Gestion des risques dans l'informatique dématérialisée : ce que les entreprises doivent prendre en compte

La transformation numérique engendre déjà une augmentation des risques liés au cloud, lesquels deviennent de plus en plus préoccupants pour les entreprises. Il est donc impératif d'intégrer la gestion des risques liés à l'informatique dématérialisée dans la gestion globale des risques. La Cloud Security Alliance (CSA) a analysé les exigences en matière de gestion des risques dans le domaine de l'informatique dématérialisée. Les entreprises doivent se poser plusieurs questions, telles que :

- Quelles méthodes de gestion des risques sont actuellement en place au sein de l'entreprise, et sont-elles adaptées à la gestion des risques dans le contexte de l'informatique dématérialisée ?

- Toutes les parties prenantes de l'organisation sont-elles conscientes du modèle de responsabilité partagée introduit par l'informatique dématérialisée, et les responsabilités sont-elles adéquatement reflétées dans les processus et programmes de gestion des risques ?

- Toutes les unités organisationnelles ont-elles connaissance des concepts et des implications de la perte de contrôle indirecte découlant de l'informatique en cloud, y compris des défis à relever pour l'atténuation et la validation des risques ?

- Les dirigeants d'entreprise sont-ils suffisamment conscients de l'impact de l'informatique dématérialisée sur la prolifération de leurs chaînes d'approvisionnement et de la difficulté à évaluer et contrôler le risque résiduel consolidé des tiers ?

- Les normes de conformité actuelles permettent-elles d'identifier, d'évaluer et de signaler aux parties prenantes les risques liés à l'informatique dématérialisée ?

Pour la plupart des entreprises, l'informatique dématérialisée offre de nombreux avantages en termes de collaboration et de mobilité, ainsi que des solutions pratiques pour un paysage informatique orienté vers l'avenir. Cependant, elle comporte également un large éventail de risques en matière de sécurité et de conformité. Face à ces défis, les entreprises doivent disposer d'un niveau approprié de sensibilisation aux risques, ainsi que de connaissances approfondies et de concepts efficaces pour minimiser activement les risques. Notre expérience montre que de nombreux responsables informatiques sont réticents à adopter pleinement l'informatique dématérialisée, pour des raisons de sécurité et financières, et préfèrent continuer à s'appuyer sur des solutions sur site éprouvées et efficaces dans la gestion de leurs actifs informatiques, du moins dans certains domaines.

Minimiser les risques grâce à des solutions hybrides de cloud ou sur site

En particulier dans les secteurs soumis à des réglementations strictes en matière de conformité et de protection des données, tels que l'énergie, les soins de santé, le transport et la logistique, ou l'élimination des déchets, ainsi que dans le domaine de l'administration publique, de nombreux responsables informatiques estiment que les risques associés aux solutions entièrement basées sur le cloud demeurent trop élevés. Au lieu de cela, ils préfèrent utiliser des architectures cloud hybrides ou des solutions entièrement sur site, où les risques de sécurité spécifiques au cloud peuvent être exclus, du moins dans certaines zones. De plus, ces scénarios offrent la possibilité de réduire durablement les coûts de licence en intégrant des logiciels d'occasion selon les besoins, comme illustré par l'exemple suivant du groupe LMT :

Une entreprise du secteur de la construction de machines spéciales, disposant de 2200 postes de travail PC, souhaitait acquérir les licences nécessaires en fonction de ses besoins. Dix sites informatiques étaient concernés dans le monde entier. La solution combinait notamment un plan Office 365 E1 avec des licences Office 2016 et des licences Windows 2016 Server CAL d'occasion. Le résultat obtenait les fonctionnalités d'un plan E3, mais sans inclure Office ProPlus.

Résultat : L'entreprise a réalisé des économies à six chiffres sans sacrifier la productivité. L'investissement a été amorti dès la deuxième année. Vous pouvez consulter le dossier complet du client ici.

Des avantages convaincants : pourquoi les logiciels d'occasion de PREO valent-ils la peine d'être achetés ?

Nous sommes l'un des pionniers du commerce européen de licences de logiciels d'occasion et le leader du marché en Allemagne. Nous offrons aux entreprises, aux organisations et aux administrations publiques une vaste sélection de licences en volume d'occasion provenant de grands fournisseurs tels que Microsoft, Adobe, Oracle, ou Citrix. Cela leur permet d'optimiser durablement leurs coûts de licence et de tirer de multiples avantages :

- Économies significatives sur les coûts de licence en cours, pouvant atteindre jusqu'à 70 % par rapport à la nouvelle version correspondante.

- Promotion d'une économie circulaire active et réduction de l'empreinte CO2 de l'entreprise, contribuant ainsi à une approche plus durable dans le secteur des technologies de l'information.

- Acquisition de licences 100 % conformes à la législation et à l'épreuve des audits, avec une transparence maximale à toutes les étapes du processus. Cela inclut une documentation complète accessible sur le portail de licences PREO "Easy Compliance".

- Nombreuses années d'expérience dans l'intégration de licences de logiciels d'occasion dans des structures de réseau classiques ou des modèles de licences hybrides.

- Connaissance approfondie du marché et grande expérience avec le transfert de plus d'un million de licences de logiciels d'occasion, dont l'audit a été prouvé.

- Capacités avérées de gestion des licences logicielles pour les grands projets d'infrastructure informatique, notamment ceux impliquant des milliers de postes de travail et des sites transfrontaliers.

- Impressionnants projets de référence pour de nombreuses moyennes et grandes entreprises, couvrant un large éventail de secteurs.

*voir https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Empfehlungen-nach-Angriffszielen/Cloud-Computing/Kriterienkatalog-C5/kriterienkatalog-c5_node.html